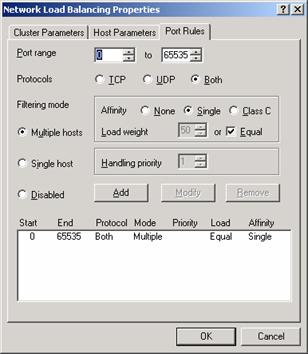

| kategória | ||||||||||

|

|

||||||||||

|

|

||

A sikeres vizsgához néhányan versike formájában be is magolták, hogy:

"Physical, Datalink, Network, Transport, Session, Presentation, Application"

ami magyarul így hangzik:

"Minden vízbe mártott test..." ja nem, ez egy másik versike :)

Csak hát az elmúlt X évben gyakorlatilag egyetlen esetben sem vették hasznát e tudásnak, s így az szép lassan elkopott. Határozottan kijelenthetem azonban, hogy nem tekinthető komoly szakembernek az, aki nem képes olvasni az Ethernet csomagokban. Napjaink hálózati operációs rendszerei és az arra épülő komplex alkalmazások kommunikációja bizony néha olyan pofonegyszerű beállítási (vagy tervezési) hibán múlik, hogy utólag a fejünket verjük a falba, hogyan is nem vettük észre azonnal, hogyan is lehettünk annyira vakok!

A látáshoz azonban eszköz is kell. A hálózati forgalom nyers adatainak megtekintésére úgynevezett sniffert használunk (sniff=szimatol), amellyel az Ethernet (Token Ring stb.) hálózati forgalom bitszintű elemzésére is lehetőség nyílik. Snifferből van buta és okos, drága és olcsó, de érdekes módon az egyik legokosabb ilyen szoftver ingyenes: a Windows NT és a Windows 2000 telepítőlemezén találjuk a Network Monitor programot, melynek funkciókészlete a több százezer forintos egyedi snifferek tudásával vetekszik. A teljesség jegyében mindjárt megjegyzem, hogy a NetMon két változatban áll rendelkezésünkre: a beépített ingyenesben a hackerfunkciók le vannak tiltva, ám a Systems Management Server CD-jén található NM extra a csomagkivonatolástól (coalesce) a csomagok átirkálásán keresztül Ethernet keretek hálózatba pumpálásáig mindent tud: kész hackerarzenál.

Mit is tud a NetMon? Elsősorban arra képes, hogy a hálózati forgalmat minden adatával egyetemben elénk tárja, hogy abból következtetéseket vonhassunk le. Ezt a rétegzett hálózati architektúra egy alacsony szintjének (NDIS, Network Driver Interface Specification eszközmeghajtó) megcsapolásával éri el. Mivel az NDIS meghajtó a lehető legalacsonyabb szoftverréteg a hierarchiában (alatta már a hálókártya hardvere dolgozik) gyakorlatilag minden olyan bitet láttatni enged a NetMon, amit a hálózati kártya felfelé, az operációs rendszer felé kibocsát magából. Itt álljunk meg egy pillanatra. Mintha az OSI modellben nem lenne NDIS réteg! Nincs bizony! Az OSI modell csak egy ajánlás arra nézvést, hogy hogyan kell(ENE) rétegzett hálózati architektúrákat építeni, ám ezt történelmi okokból gyakorlatilag egyetlenegy gyártó sem tartja be - nem is teheti, hisz az OSI modell helyett a TCP/IP modellt követjük, mely nem szabványos ugyan, de mindenki azt használja, mert mindenki azt használja. Az alábbi ábra a Windows 2000 Helpjéből származik, és tökéletesen mutatja az OSI és a TCP/IP össze (nem) függéseit.

Az OSI elkésett. Addig vacakoltak vele az ISO szabványügyi hivatalban, míg mire készen lett, a világot elborította a TCP/IP, amely szintén rétegzett, csak másképp, és van vele baj bőven. Itt és most nem elemezném az OSI modell rétegeit és előnyeit, elégedjünk meg azzal, ha azt mondom: minden, ami hiányzik a TCP/IP-ből az OSI modellre épített hálózatokon elérhető lenne (tömörítés, titkosítás, irányított csatornák). Ne áltassuk magunkat, a TCP/IP-ben nics titkosítás. Az IPsec, az SSL, a S/MIME, a PPTP, az L2TP mind-mind toldozgatás-foldozgatás! És nincs irányított csatorna sem, a WinSock és a Named Pipes - protézis, hogy szép legyen a TCP/IP mosolya.

De térjünk vissza az NDIS-megcsapoláshoz. Ezek szerint van olyan adat, amit nem látunk a NetMonnal, mert a kártya hardverből "lekeveri"? Van bizony! Ilyen az Ethernet fejlécet megelőző, órajelszinkronizációs szerepű Preamble (8 bájtnyi 10101010) és a bithibák kiszűrését segítő CRC kód a keret legvégén. Ha a CRC jó, megkapjuk a csomagot (de a CRC-t nem), ha pedig rossz, semmit sem kapunk! Ebből máris leszűrhető az a tanulság, hogy a NetMonnal a hálózat hardveres hibáinak megtalálására csak áttételesen, véletlenül, vagy nagyfokú ravaszsággal nyílik mód, ugyanis ha a HW rossz - nem látunk semmit. Ez az eszköz a magasszintű szoftverek botlásainak felderítésére való, kábelhibák kimérésére hívjunk szakembert.

A NetMonnal alapvetően kétféle hálózaton dolgozhatunk, pont-pont kapcsolatot megvalósító és üzenetszórásos csatornán. A pont-pont kapcsolatra a legjobb példa a kapcsolt telefonvonalak használata, ahol a tárcsázáskor kialakuló kommunikációs útvonal a későbbiekben nem változik, így az elküldött csomagok címzésére semmi szükség nincs, hisz az egyik oldalon feladott adat csakis a kábel másik végén pottyanhat ki. Ide sorolható az ATM is, bár ott virtuális csatornaazonosítókkal meg kell határozni, hogy melyik "kábelen" kommunikálunk. Üzenetszórásos csatornánál azonban egy adott alhálózat minden gépe "hallja" az összes adást, maximum nem vesz róla tudomást, és nem küldi "fel" az operációs rendszernek. Így működik az Ethernet, a Token Ring és még több más, kihalt hálózati rendszer. Ezeken minden egyes elküldött csomag tartalmazza a feladó és a címzett egyedi azonosítóját, úgynevezett MAC (Media Access Control) címét, hogy a hálózati eszközök eldönthessék, vajon a beérkezett csomag nekik szól-e vagy sem. Kezdeti próbálkozásunk szempontjából egyelőre közömbös, hogy HUB vagy SWITCH köt minket össze a hálózattal, mert az ingyenes NetMon úgyis csak azokat a csomagokat képes megjeleníteni, amelyeket gépünk az Ethernet címzés miatt valóban megkap. (A "vájtszeműbbek" észrevehetik, hogy a főképernyőn található kijelzők a teljes hálózati forgalmat és terhelést mutatják, azaz a NetMon driver valójában mégiscsak promiszkusz üzemmódba kapcsolja az Ethernet kártyát, és csak a felhasználói felület van lebutítva. Ugyanez igaz a NetMon által a rendszerbe illesztett Performance Monitor számlálóról, a "% Network Segment"-ről is: minden Ethernet keretet beszámít, még azokat is, amelyek nem a mi gépünknek szólnak.)

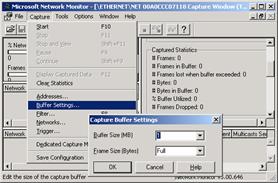

Indítsuk el a NetMont, és játszadozzunk vele egy kicsit!

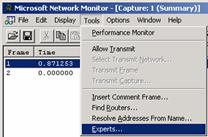

Telepítés NT4-nél Crtl Panel->Network->Services->Add, Network Monitor Tools and Agent (vigyázat, TOOLS és Agent, nem sima Agent!), Windows 2000-nél Ctrl Panel->Add/Remove Software->Windows Components, Network & Monitoring Tools vagy ehhez hasonló név alatt. Szépen beköltözik a rendszergazda szokásos eszközei közé. Elindítás után így néz ki:

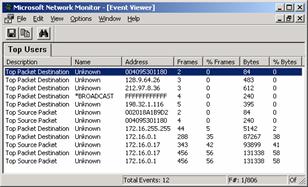

Alapvető használata rém egyszerű, a felhasználói felület nem nagyban

különbözik a videomagnóétól, s azt - ugye - az egész család tudja kezelni, így

ezzel sem lehet gond ![]() bár a "lejátszás" gomb éppenséggel

felvesz. Próbaképpen kapjunk el néhány másodpercnyi hálózati forgalmat, és

nézzük, hányféleképpen elemezhetjük. Amíg a csomagok elkapása, gyűjtése folyik,

addig a főképernyőn az éppen zajló forgalom statisztikáit láthatjuk. Mely gépek

küldenek csomagot és kinek, milyen címzéssel (unicast, multicast, broadcast).

Már itt lehetőségünk van arra, hogy ha egy MAC addressről pontosan tudjuk, hogy

melyik gépé, akkor a címen jobb gombbal kattintva átírhatjuk a megnevezést, ami

a későbbiekben nagyban meg fogja könnyíteni az adatok értelmezését.

bár a "lejátszás" gomb éppenséggel

felvesz. Próbaképpen kapjunk el néhány másodpercnyi hálózati forgalmat, és

nézzük, hányféleképpen elemezhetjük. Amíg a csomagok elkapása, gyűjtése folyik,

addig a főképernyőn az éppen zajló forgalom statisztikáit láthatjuk. Mely gépek

küldenek csomagot és kinek, milyen címzéssel (unicast, multicast, broadcast).

Már itt lehetőségünk van arra, hogy ha egy MAC addressről pontosan tudjuk, hogy

melyik gépé, akkor a címen jobb gombbal kattintva átírhatjuk a megnevezést, ami

a későbbiekben nagyban meg fogja könnyíteni az adatok értelmezését.

Ha esetleg nem tudjuk fejből a hálózat összes gépének MAC addressét, ne csüggedjünk: a NetMon majd azt is kideríti!

Ez a fogalom nem egy nemi eltévelyedést takar, hanem a hálózati kártyáknak egy olyan üzemmódját, amikor azokat a csomagokat is "felküldik" az operációs rendszernek, amelyeket nem is az adott gépnek küldtek. Akkor hogy kerültek oda? Az Ethernet, a Token Ring és még sok társuk úgynevezett üzenetszórásos módon közvetítik az adatokat: mindenki hallja, de csak az veszi az adást, akinek szól. Olyan, mintha egy teremben kiabálnék valakinek: mindenki hallja, aki ott van, de nem vesz róla tudomást csak az, akinek szólok. a promiszkusz üzemmódba kapcsolt hálózati kártya minden egyes "meghallott" csomagot felküld az operációs rendszernek.

Minden egyes hálózati kártya rendelkezik egy - az esetek elsöprő többségében - gyárilag beleégetett egyedi azonosítóval, a hatbájtos MAC addressel. Ez teszi lehetővé, hogy a használt protokolltól függetlenül megvalósítható legyen a gépek egyenkénti címzése. Maga a MAC adress két részre bontható: 3 bájtnyi gyártóazonosítóból és 3 bájtnyi sorozatszámból tevődik össze. (Például a Katron kártyák 0040F6 gyártóazonosítóval rendelkeznek).

Az Etherneten három különböző címzésmód használható. Unicas, multicas és broadcast. A leggyakrabban használt a Unicast, melynél mindössze két gép kommunikál egymással, ilyenkor az Ethernet keret fejlécének címmezőjében a célgép MAC adressét találjuk. Vannak olyan forgalomtípusok, melyeknek minden gépre el kell jutniuk, ezt broadcast címzéssel valósítják meg. Ilyenkor a keret fejlécében nem egy adott gép MAC adresse szerepel címzettként, hanem egy speciális jelzés: 0xFFFFFFFFFFFF. Ezt mindegyik gép magáénak érzi - a PC-től a hálózati kártyás iratmegsemmisítőig - és a csomagot feldolgozásra továbbadja a magasabb szintű rétegeknek. A harmadik és legritkábban használt címzés a multicast. Ilyenkor egy "központi adó műsorsugárzására" kapcsolódik rá nulla, vagy több vevő olyan formán, mint ahogy a rádióadásokat hallgatjuk. Legelterjedtebb felhasználási területei közé tartozik a multimédia adatok terítése vagy egyidejű telepítések megvalósítása (ghost).Kezdeti csomagelemzéseinkben a multicast nemigen fog előfordulni.

Első kísérletünk legyen egy PING hálózati 454d39e forgalmának elemzése. Ha

tehetjük, kezdetben tiszta környezetben próbálkozzunk, ahol nincs más hálózati

forgalom, mint az, amit mérni szeretnénk, különben azonnal a filterekkel kell

bajlódnunk, ami nem nehéz ugyan, de mégis jobb talán, ha csak annyi csomagunk

van, mint amennyire számítottunk. Indítsuk el a Network Monitort, kattintsunk a

![]() gombon, majd pingeljünk meg egy, a belső

hálózaton található gépet, ki-ki a saját hálózatán:

gombon, majd pingeljünk meg egy, a belső

hálózaton található gépet, ki-ki a saját hálózatán:

PING 172.16.0.2

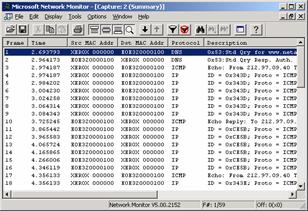

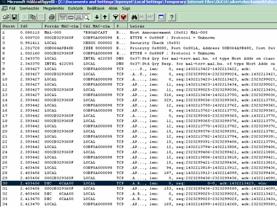

Ha megérkezett a négy válasz, állítsuk meg a felvételt, és tekintsük meg

az eredményt a ![]() (megállít+megtekint) gombbal. Ha valóban

csendes volt a hálózat, körülbelül ezt láthatjuk:

(megállít+megtekint) gombbal. Ha valóban

csendes volt a hálózat, körülbelül ezt láthatjuk:

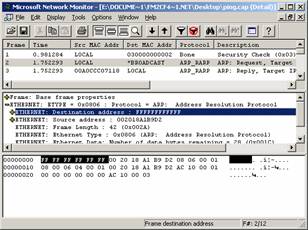

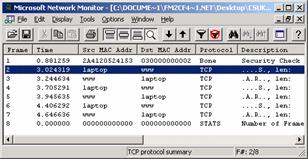

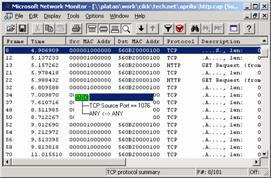

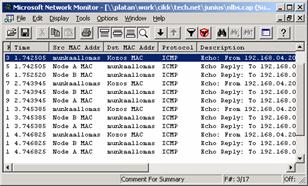

A fenti ábra mindjárt meg is válaszolja azt a lappangó kérdést, hogy a PING miért pont négy választ ad. Mert a gépünk négy kérdést küldött ki! Küldhetne többet is, kevesebbet is, sőt a -t kapcsolóval végtelen számút is, a négy egyszerűen a Windows-ok mágikus pingszáma. Már ebben a listában is rendkívül sok érdekességet láthatunk, többek között azt, hogy legalább három protokoll suhant el a hálózaton figyelő tekintetük előtt: BONE, ARP_RARP és ICMP. De lássuk a részleteket.

A legelső oszlop az elkapott csomag sorszáma, ami még fontos lesz, ha szűréseket végzünk, mert a meg nem jelenített csomagok is megtartják sorszámukat.

A második oszlop a felvétel megkezdésétől eltelt időt méri trilliszekundumban. Ez a kijelzés megváltoztatható, lásd később!

A harmadik és negyedik oszlop a feladó illetve a címzett hardvercímét (vagy boldogabb esetben nevét) mutatja. Ha nincs meg a név, kísérletezhetünk a Display->Find All Names menüponttal, hogy megfejti-e a kisokos a többi gép nevét. Ha nem, akkor még mindig ott a jobbklatty.

Az ötödik oszlop a legmagasabb értelmezett protoll nevét tartalmazza. Hangsúlyos, hogy LEGMAGASABB, meg hogy ÉRTELMEZETT, mert először is a NetMon alapértelmezésben nem értelmez minden protokollt (például a Kerberost sem, de felokosítható), másodszor, ha nem értelmez egy magasszintű protokollt, akkor a listában az eggyel alatta lévő réteget jelenítni meg, Kerberos esetén például annyit, hogy TCP-ről van szó - a többi számára is rejtély. A legmagasabb pedig azt jelenti, hogy ha ott ICMP-t olvasunk, akkor is gondoljunk arra, hogy az ICMP-t IP cipeli a hátán, az meg Ethernet keretben utazik.

Ha kibontjuk a csomagot, ez azonnal ki is derül, duplaklatty az egyik soron:

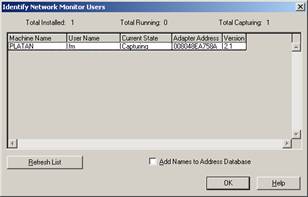

Ezt a protokollt hiába keressük a szabványok lapjai között. Nem szabványos, hanem Microsoftos, és maga a Network Monitor bocsátja ki - tehát jelen esetben önmagunk hálózati forgalmának voltunk szemtanúi. Szerepe abban keresendő, hogy mivel a NetMon igen erőteljes eszköz még így, read only üzemmódban is (hisz komplett Excelfájlok átküldése is elkapható vele, s abban mondjuk kollegáink fizetése olvasható) jogos az igény, hogy mi megállapíthassuk amikor más NetMonozik. Tekintettel arra a szomorú tényre, hogy a távoli hálózati kártyákat nem lehet lekérdezni, hogy promiszkusz módban vannak-e éppen, más módszert eszeltek ki Redmondban - no ez a BONE, amit minden elindított NetMon minden tizedik másodpercben kibocsát, így jelzi a monitorozást a többieknek. Ha a NetMon bocsátja ki, vajon ki olvassa? Úgy van, a NetMon! A Tools->Identify NetMon Users menüpont azért tudja megmondani, hogy kik sniffelnek még rajtunk kívül, mert összegyűjtögeti a csontokat (BONE=csont) a hálózatról. Ha nincs meg a menüpont, az azért van, mert csak a NetMon főablakában jelenik meg! Váltsunk át a legelső ablakra a Window menüben, és mindjárt lesz Identify menüpont. Csendes környezetben ez valahogy így néz ki:

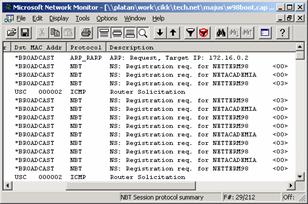

A következő protokoll az ARP_RARP. Ez már szabványos, sőt, létfontosságú protokoll! E nélkül nem létezne unicast címzés!

Miért?

Ha mi pingelünk egy gépet, elvárjuk, hogy az, és csak az válaszoljon a kérésünkre, annak ellenére, hogy -üzenetszórásos csatornáról lévén szó - a csomag Ethernet szinten mindenhova eljut (a switcheket megint felejtsük el). Ez csak úgy lehetséges, ha a MAC Address helyesen van kitöltve a PING fejlécében. Igen ám, de mi azt írtuk, hogy

PING 172.16.0.1

.és nem azt, hogy

PING 00-20-18-A1-B9-D2

Pedig ez utóbbi sokkal jobban megjegyezhető. Ki ne tudná fejből a vállalat összes hálókártyájának MAC Addressét? (Én :-) Gondoljuk végig: mi IP címmel pingelünk, de ezt egyik gép hálózati kártyája sem fogja felismerni, mert az IP cím az operációs rendszer tudománya (Windowséknál a registryben van, míg hálózati nyomtatók esetében az adott eszköz "operációs rendszerében") Ebből az következne, hogy gépünk képtelen helyes MAC Adressel kibocsátani a pinget, hisz fogalma sincs a szomszéd masina hardvercíméről. Akkor? Akkor marad(na) a broadcast, hisz kezdetben kizárólag a közismert 0xFFFFFFFFFFFF cím áll rendelkezésre. De gondoljuk végig, micsoda erőforráspazarlás lenne, ha minden gép megkapná és feldolgozná pingünket, majd (egy kivételével) nem válaszolna, hisz egy magasabb rétegben végül is kiderül, hogy a csomag nem neki szól! A megoldás kulcsa az ARP, azaz Address Resolution Protocol. Kezdetben, rendszerindítás után valóban kizárólag a broadcast hardvercímről van tudomása minden egyes gépnek. Ha unicast hálózati forgalomra van szükség, be kell szereznie a partner MAC addressét, aminek lekéréséhez broadcast csomagot fog küldeni, valahogy így:

-Fiúklányok! Melyikőtöknek az IP címe a 172.16.0.3?

Ezt minden gép meghallja, a hálókártyák megszakítást keltenek az oprendszer felé, amely felemeli a csomagot, belenéz, és ha magára ismer - válaszol. Visszaküldi a saját MAC addressét. A kérdező pedig feljegyzi a válaszoló hardvercímét az úgynevezett ARP gyorsítótárba. Ennek kilistázása parancssorból:

ARP -a

S már jöhet is a ping, vagy bármi más unicast hálózati forgalom. Ha a történetbe belekeverjük azt a szomorú tényt is, hogy az IP címek idővel megváltozhatnak (például DHCP címkiosztás miatt), akkor beláthatjuk, hogy egy masinának nem célszerű az idők végezetéig megjegyezni a többiek MAC Addressét: a nem használt hardvercímek "élete" két perc, de még a használtak is csak tíz percig érvényesek, utána a szabvány szerint újra kell kérni őket. Egyszóval ARP_RARP-pal elég gyakran találkozhatunk hálózati forgalom elemzése közben.

A fantasztikus Internet Control Message Protocol rengeteg funkciót lát el, ezek közül csak egy az ICMP Echo, azaz a PING. Egy későbbi számban terveink szerint megjelentetjük az ICMP RFC fordítását mindannyiunk épülésére-szépülésére. A segédprotokoll Echo+Echo reply változata az IP kapcsolat helyességének ellenőrzésére való. Ezt most ne részletezzük, a PING parancsnak ezer kapcsolója van. Étvágygerjesztésként íme még néhány ICMP változat:

Redirect: routerek küldik ezt megtévelyedett munkaállomásoknak, akik rossz kapun (gateway) akarnak kijutni az alhálóról. A Redirect-et a Windows NT 4 SP3 óta figyelembe veszik a MS operációs rendszerei, és szót fogadnak a routernek.

Time Exceeded: az idő lejárt. Az elküldött IP csomag TTL-je nullára csökkent. Ezt az üzenetet az a router küldi vissza, akinél a csomag élete lejár, "meghal".

Source Quench: a fuldokló router így közli a túlterhelést okozó munkaállomással, hogy lassítson, mert képtelen átvinni a megadott ütemben a csomagokat - a munkaállomás vagy figyelembe veszi, vagy nem. NT4 óta figyelembe vesszük. Hogy a Windows ME figyelembe veszi-e? Fogalmam sincs.

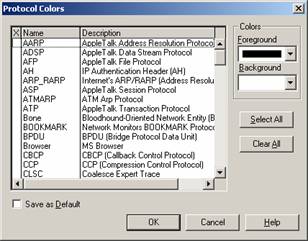

S most lássuk, hogy mi mindent lehet tenni a látványosság fokozása érdekében. Nem öncélú színezgetésre gondolok, hanem arra az esetre, ha egy hosszabb "beszélgetésből" ki szeretnénk emelni mondjuk az SMTP forgalmat. Térjünk vissza a szemüveg gombbal a részletes nézetre, és színezzünk! Display->Colors

Szerintem önmagáért beszél a felhasználói felület. Keressük ki az ICMP protokolllt e végtelen listából, és állítsuk át zöld alapon sárgára. Ne kíméljük az ARP_RARP-ot sem, legyen rózsaszín alapon világoskék! Ugye fáj? Kétszínű kiadvány lévén itt és most nem tudom bemutatni színhelyesen a látványt, így mindenképpen házi feladat a színezgetés.

Másik hasznos lehetőség a kijelzésmód megváltoztatása oly módon, hogy a listában ne a felvétel eleje óta eltelt másodpercek látszódjanak, hanem például a csomagok követési sebessége, vagy az elkapás ideje óra-percben. Ehhez menjünk a Display->Options menüpontra:

Itt az ideje, hogy elmerüljünk a részletekben. Kettő katti a legelső ARP soron:

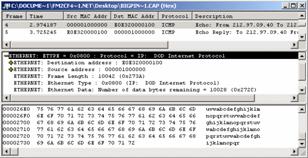

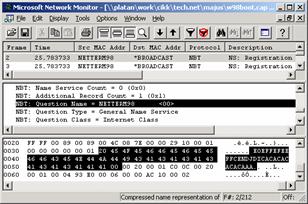

Látható, hogy Ethernet keretben utazik az ARP, s az Ethernetet kinyitva ráálltam a Destination Address sorra, aminek tartalma hexa 0xFFFFFFFFFFF. Felismerjük? Az első ARP kérés broadcast! Vajon ki a feladó?

ETHERNET: Source address : 002018A1B9D2

Ahogy az a középső ablakon kattintgatunk, az alsó, hexadecimális panelen mindig kijelölődik az a rész, aminek az értelmezett változatát éppen megsimogatjuk az egerünkkel. Így látszik, hogy a keret legelső 6 bájtja alkotja a címzett hardvercímét, a második 6 bájt a feladó címe és így tovább. Ha azonban rákattintunk a Frame Lenght mezőre, a hexa panelen nem jelölődik ki semmi! Ennek oka, hogy a NetMon néha olyanokat is mutat, ami nincs is bent a keretben: ez egy számított mező! A 13.-14. bájt az úgynevezett kerettípus (frame type) melynek aktuális értéke (0x0806) ARP-t jelent (IP eseténe ez a mező 0x0800 lenne).

És végül minden rétegben megtalálható a "Number of data bytes remaining", azaz az adott réteg számára egyszerűen cipelendő, de nem értelmezendő adattömb. Ha ARP-ot cipel az Ethernet keret, akkor ez további 28 bájt. Ezzel visszaérkeztünk a rétegzett hálózati architektúrához, s jó alkalom kínálkozik az egymásba ágyazás ábrázolására. Minden magasabb réteg az alatta levővel szabványos interfészen át kommunikál. Ahogy az adatok egyre lejjebb jutnak a protokollveremben, úgy rakódik rájuk egyre több információ, amit a NetMon meg is mutat nekünk. Az IP réteg IP fejlécet tesz hozzá, az Ethernet keretez, a TCP szekvenciaszámokkal operál stb. Erre még részletesen visszatérünk. Az alábbi ábrán egy fiktív, tehát sem TCP/IP, sem OSI modellt láthatunk, ahonnan leolvasható, hogy az egyes rétegek elküldés előtt hogyan egészítik ki az adatot saját fejléceikkel, s fogadáskor hogyan értelmezik és bontják le azt.

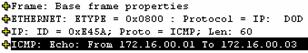

Ha most egy ICMP csomagot vizsgálunk meg ebből a szempontból akkor az egyes rétegekben jól látszik, hogy mennyi ott a "Number of data bytes remaining":

4 1.752293 LOCAL 00A0CCC07118 ICMP Echo: From 172.16.00.01 To 172.16.00.03 PLATAN 172.16.0.3 IP

Frame: Base frame properties

Frame: Frame data:

Number of data bytes remaining = 74 (0x004A)

ETHERNET: ETYPE = 0x0800 : Protocol = IP: DOD Internet Protocol

ETHERNET: Ethernet Data:

Number of data bytes remaining = 60 (0x003C)

IP: ID = 0xE45A; Proto = ICMP; Len: 60

IP: Data:

Number of data bytes remaining = 40 (0x0028)

ICMP: Echo: From 172.16.00.01 To 172.16.00.03

ICMP: Data:

Number of data bytes remaining = 32 (0x0020)

Általában minden protokoll valamilyen hasznos adatot cipel, így a PING is. Nála ez 32 bájtnyi "remaining". Házi feladatként mindenki vizsgálja meg, hogy mi a PING által átvitt "hasznos" adat!

Sok sikert!

Fóti Marcell

MCSE, MCT, MCDBA

Folytatjuk.

Megfejtés

A múlt hónapban egy rejtvénnyel fejeztem be a cikk első részét, mely így hangzott: mi a PING által szállított "hasznos" adat? Azoknak helyes a megfejtése, aki az angol ABC betűit találták meg a "number of data bytes remaining" szekcióban.

A PING "hasznos" terhe

Ez alapértelmezésben 32 bájtnyi ABC. Ha a PING parancsot -l kapcsolóval indítjuk, sokkal precízebben meg tudjuk adni, hogy mennyi legyen a hasznos teher. Minimális értéke 1, maximuma 655 Az jó sok. Hallottak már a halálos PING-ről? Régi tréfa, korábbi operációs rendszerek elleni méreg. Hogyan is működik a PING? A kezdeményező gép elküld egy bájtsorozatot a célgépnek (ECHO), amelyik ezt hibátlanul megismételve visszaküldi (ECHO REPLY). Ahhoz, hogy meg tudja ismételni, a beérkező "hasznos" adatokat rögzítenie kell, el kell tárolnia a memóriában. Tipikus biztonsági rés, amikor egy protokoll megvalósításánál a programozó nem kezeli le az összes előforduló esetet, csak azokat, amelyeket a szabványban is leírtak - vagy még azokat sem. Nos, a korai ICMP ECHO-k szinte mindegyike "megvalósította" ezt a hibát, még a büszke Linuxok is. Valahogy úgy kell elképzelni, hogy a programozó lefoglalt az ECHO számára egy meghatározott méretű puffert (mondjuk 10000 bájtot, az nem olyan sok) és ezzel a dolog el is van intézve. Szépen működik is a pingecske mindaddig, amíg a "hasznos" teher meg nem haladja a lefoglalt puffer méretét. De amint túllépi a bűvös határt, a többletkarakterek már nem a lefoglalt pufferbe kerülnek, hanem valamilyen más memóriaterületre - ami a kernel mód szabályai szerint akármi is lehetett. De messzire elkalandoztam (hiába, ez az ünnepek hatása) a halálos PING már nem létezik! Már csak a legbénább hackerek próbálkoznak vele, de azokat is megfogja minden tűzfal, beleértve az ISA Servert is.

PING

Hanem vizsgáljuk meg a PING forgalmát tetőtől talpig, hisz egy csomó olyan dolgot tartalmaz ez a néhány csomag, ami minden hibakeresést megkönnyíthet.

Terminológia I.

Cikkemben teljesen vegyesen használom a hálózatról elkapott adatokra a keret és csomag szavakat. Valójában mindig ugyanarról beszélek. A megkülönböztetés szőrszálhasogatás esetén fontos lehet, de itt nem ezzel foglalkozunk. Történelmi okokból ugyanis ugyanazt az adathalmazt ugyanis más-más névvel illetjük a rétegzett hálózati architektúra különböző szintjein:

Ehternet szinten keretről beszélünk (frame)

IP szinten csomagról (datagram)

TCP szinten pedig szegmensről (segment)

De én már csak maradok az összevissza keverésnél.

Felmerülhet a kérdés, hogy vajon miért e körül a 8-10, viszonylag egyszerű csomag körül ólálkodunk, miért nem ugrunk bele valami kőkeménybe, például az NTLM hálózati forgalmába. Azért, mert ez a néhány csomag olyan, mint cigarettahamu a gyilkosság helyszínén: Sherlock Holmes nem rohan el ilyen fontos bizonyíték mellett anélkül, hogy meg ne vizsgálná, és következtetéseket vonna le! Ebben a pár bájtban választ kapunk az élet néhány alapvető kérdésére is: vajon miért nem a www.microsoft.com gép MAC Addresse található a feladott Ethernet csomagban, amikor odaböngészünk? A hamu megtalálható lapunk webhelyén a januári előzetesről szóló lapon, neve PING.CAP, és akármelyik telepített NetMonnal megnyitva minden kedves olvasó pontosan ugyanazokat a kereteket, méreteket és sorszámokat láthatja, mint ami itt a cikkben is látható.

ARP, ARP, ARP

Kezdjük az ARP-pal, ezzel a kérdezz-felelekkel:

ARP kérés és válasz

Ami magyarul így hangzana:

-Fiúk, melyikőtöknek az IP címe 172.16.0.3?

-Az enyém! Itt a MAC Addressem!

Itt leolvasható, hogy a kérés a CIS TE-A1B9D2-ként azonosított hálózati kártyáról indul ki, és broadcast címzést használ az ARP kérdés, és a 172.16.0.3 IP című gépet keressük a magyar határban. Ebből következik, hogy e kérést az összes, ezen a szegmensen található gép értelmezni fogja, és a kérést feldobja operációs rendszerének, hogy a magasabb intelligencia válaszolhassa meg a kérdést: az IP cím az adott gépé-e. Erre az én gépem (LOCAL) válaszol, mivel övé a keresett IP cím, de már nem broadcasttal, mert a kérésből kiássa a feladó MAC Addressét, és közvetlenül annak válaszol.

Kevesen tudják, hogy az ARP tetszőleges hardvercímet (tehát nemcsak Ethernet, hanem egyéb címeket is) fordít tetszőleges "magasabb" címre. Erre ékes bizonyíték az ARP csomag belsejében található:

ARP_RARP: Hardware Type = Ethernet (10Mb)

ARP_RARP: Protocol Type = 2048 (0x800)

ARP_RARP: Hardware Address Length = 6 (0x6)

ARP_RARP: Protocol Address Length = 4 (0x4)

ARP_RARP: Opcode = Request

ARP_RARP: Sender's Hardware Address = 002018A1B9D2

ARP_RARP: Sender's Protocol Address = 172.16.0.1

ARP_RARP: Target's Hardware Address = 000000000000

ARP_RARP: Target's Protocol Address = 172.16.0.3

A kétbájtos Hardware Type mező mutatja, hogy itt a 10 megabites Ethernet bizony csak egy aleset, egy a sok létező fizikai réteg közül, melynek fizikai címei éppenséggel hat bájtosak (Hardware Address Length = 6). Ennél is érdekfeszítőbb ugyanakkor, hogy az IP is csak egy az ARP által támogatott sok protokoll közül - melynek négy bájtosak a címei (Protocol Address Length = 4). Ugyanez az ARP változtatás nélkül ki tudná szolgálni az Ipv6-ot Token Ringen!

Az Opcode = Request jelzi, hogy ez egy ARP kérdés, ennek párja az Opcode = Reply a következő csomagban.

S ezután következik a feladó hardver- és protokollcíme (MAC Address és IP cím), majd a kérdéses gép hardvercíme üresen marad (hisz fogalmunk sincs, erre irányul a kérdés), s végül a célgép IP címe olvasható.

Kristálytiszta?

Nem tűnnek fel a kakukktojások?

1. kakukktojás

Mivégre szerepel a feladó saját MAC Addresse az ARP kérésben, hiszen ugyanez az adat az Ethernet keretben is szerepelt? Minek küldi át a CIS TE-A1B9D2 kétszer ezt az adatot? Lehetséges válaszok:

A.) Mert az ARP protokoll írói nem tudhatták előre, hogy a fizikai réteg is hordozni fogja ugyanezt az adatot. Emiatt a költségesebb, de előrelátóbb megismétlés mellett döntöttek.

B.) Mert bár ott van a MAC Address az Ethernet keretben, az a célgép "agyáig" nem jut el, mert a rétegzett hálózati architektúrának megfelelően minden magasabb szintű réteg csak az alatta lévő réteg által cipelt adatot kapja meg (emlékezzünk: "number of data bytes remaining"), így az a MAC Address nem jut fel - az Ethernet kártya meghajtója éppúgy lefejti és lenyeli, mint például a célgép hardvercímét.

C.) Mert az ARP protokollt a Microsoft írta, aki nincs jóban a Xerox-szal, aki pedig az Ethernet szabvány ura.

Ugye milyen csábító az A válasz? Nem-nem! B!

2. kakukktojás

És mit keres ott a kérdező MAC Addresse? Kit érdekel? Hisz a célgép MAC Addressére kérdezünk!

A.) Azért van ott, mert az ARP után roppant nagy valószínűséggel kétirányú adatátvitel következik a feladó és a cél között, s ez biztosítja, hogy nem csak a kérdező fogja megtudni a célgép hardvercímét, hanem a célgép is tudomást szerez a kezdeményező címéről - mégpedig nulla darab hálózati csomag elküldésével. Ez az adat "csak úgy" bejön!

B.) A kérdező MAC Addresse a szimmetria miatt van ott, az ARP tervezői művészlelkek voltak, és harmóniára törekedtek.

C.) Ez arra szolgál, hogy ha már az IP cím beállításánál nem derült ki az esetleges címütközés, akkor majd most, ezzel a broadcast csomaggal felszínre kerül. Hisz itt bekiabáljuk a hálózatba saját IP címünket és MAC Addressünket, mely minden géphez eljut, s ha valamelyik esetleg ugyanezt az IP címet kapta, most észbekaphat.

No nézzük! A B válasz komplett hülyeség. Az A itt is csábító, és igaz is! Erről meggyőződhetünk az ARP gyorsítótárak kilistázásával: noha a pingfogadó gépen a kisujjunkat sem mozdítottuk, az ARP -a feltárja, hogy a cache bizony gyarapodott! És a C? Mi az, hogy egy IP cím ütközés nem derül ki?

A C válasz helyes, de marad a rejtélyes kérdés: hogyan fordulhat elő, hogy két gépen azonos IP címet állítunk be, és az csak percekkel/órákkal később derül ki?

A megfejtéseket levelezési listáinkon várjuk:

feliratkozás a tech.net-join@lyris.netacademia.net címre írott üres levéllel

Megfejtés beküldése a tech.net@lyris.netacademia.net címre írott, a megfejtést tartalmazó levéllel.

Beküldési határidő nincs, ehelyett szorgos feliratkozás van. Honnan fogja jó előre megtudni a következő szám részletes tartalmát, ha nem iratkozik fel?

Egyébként lassacskán mindent tudunk az ARP-ról. Talán még annyit tennék hozzá, hogy az ARP dolgozik az IP cím ütközések azonnali kiderítésénél (ami NEM a rejtvény tárgya!) oly módon, hogy minden gép, amelyik új IP címet kap, "megarpolja" azt mielőtt véglegesítené. Ilyenkor az ARP így hangzik:

-Fiúk, melyikőtöknek az IP címe az én jövendőbeli IP címem?

S ha erre jön válasz, akkor a cím foglalt. Ezt az ARP-ot Gratious ARP-nak hívják, és ezen kívül még egy szerepe van: mivel a fenti káltás broadcast, minden géphez eljut, és így minden gép kijavíthatja az ARP gyorsítótárába esetleg beszorult korábbi értékeket. Az ARP tehát a Microsoft Cluster Server működésének alapja. A következtetés talán egy kicsit hirtelennek tűnik, de így van, ARP nélkül nincs fürtözés. Itt és most nem fejtem ki részletesebben, mert korábban, más újság hasábjain már megtettem.

IP

S most térjünk át a következő néhány csomagra, a PING érdemi részére! A harmadik keret tartalma a következő:

Ethernetben IP-ben ICMP. Az Ethernet réteget ismertnek veszem, abban ugyanis továbbra sincsen más, mint a feladó és a célgép hardvercíme és a Frame Type, mely megmutatja, hogy az Ethernetben IP utazik (0x800). Az IP így néz ki részletesen:

IP: Version = 4 (0x4)

IP: Header Length = 20 (0x14)

IP: Precedence = Routine

IP: Type of Service = Normal Service

IP: Total Length = 60 (0x3C)

IP: Identification = 58458 (0xE45A)

IP: Flags Summary = 0 (0x0)

IP: .......0 = Last fragment in datagram

IP: ......0. = May fragment datagram if necessary

IP: Fragment Offset = 0 (0x0) bytes

IP: Time to Live = 128 (0x80)

IP: Protocol = ICMP - Internet Control Message

IP: Checksum = 0xFE41

IP: Source Address = 172.16.0.1

IP: Destination Address = 172.16.0.3

IP: Data: Number of data bytes remaining = 40 (0x0028)

A legelső bájt az IP verziószámát (felső 4 bit) és az IP fejléc hosszát (alsó 4 bit) adja meg. A verziószám azért áll legelöl, mert ez alapján derül ki, hogy a többi mezőt hogyan kell értelmezni. Ennél kisebb verziószámmal nem találkozunk, de nagyobbal se. A négyest egyébként nem az ötös követi, hanem a hatos, ha elterjed. A következő bájt a Type of Service és Precedence értékeket hordozza. Ennek a bájtnak a 3-5. bitjei a csomag által igényelt késleltetés (delay), megbízhatóság (reliability) és átbocsájtóképesség (throughput).

A Total Length az IP és az által hordott hasznos adat teljes összege bájtokban, azaz

Total Length= Header Length Number of data bytes remaining

Az Identification egy eléggé kifinomulatlan eljárás az ide-oda küldött IP csomagok helyes sorrendjének meghatározására. Ne tévedjünk, ez a növekvő sorszám NEM tesz lehetővé hibajavítást azon a szinten, ahogyan majd a TCP dolgozik, sokkal inkább a töredezett IP csomagok összeállításában segédkezik. A következő két bájt (Flags Summary és Fragment Offset) a csomag töredezettségével foglalkozik. A mi csomagunk nem töredezett, hurrá. Ezért most ne is foglalkozzunk ezzel részletesen, majd visszatérünk rá a virtuális magánhálózatok hálózati forgalmának elemzésénél.

Time to Live

Annál fontosabb viszont a TTL (Time to Live) érték. Feltételezve, hogy minden olvasóm enyhén jártas az IP útválasztás alaptudományában, minden különösebb magyarázat nélkül tekintsük meg az alábbi hálózatot, ahol R1, R2 és R3 útválasztók (routerek) úgy vannak beállítva, hogy a nyílhegy felé mutat az alapértelmezett útvonaluk (Default Gateway):

Legyen továbbá egy PC-nk (Default Gateway=Router1), amelyről megpingetünk egy olyan címet, amihez még csak hasonló sincs ebben a hálózatban. Mit tesz R1 az ismeretlen című csomaggal? R2-nek továbbítja. R2 ugyanígy tanácstalan, ezért R3-nak küldi, aki szintén nem áll a helyzet magaslatán, ezért átdobja R1-nek. S amör bezárult. Vajon meddig keringene egy hibás csomag ebben a hálózatban? Úgy van, a végtelenségig - hacsak.! Ha csak észre nem vesszük, hogy kering, és ki nem vesszük a hálózatból. Erre való a TTL. Az eredeti szabvány szerint a csomag maximális élettartamát adja meg másodpercben. A mai routerek azonban x-szer gyorsabban dolgoznak elődeiknél, így a legújabb RFC szerint a TTL nem másodpercben értendő, hanem ennyi darab útválasztón juthat át a csomag. Minden router eggyel csökkenti a rajta áthaladó csomagok TTL-jét, és ha ennek értéke eléri a nullát, akkor a csomagnak vége. Intelligensebb útválasztók ilyenkor visszaszólnak az eredeti feladónak egy ICMP Time Exceeded üzenettel, hogy értesüljön a katasztrófáról, és újra tudjon próbálkozni - most már megnövelt TTL-lel.

Rejtvény

E heti rejtvényünk a következő: hogyan dolgozik a TRACERT? Hogyan képes megállapítani az elküldött csomagok útvonalát, ha akár minden csomag eltérő útvonalon kerülhet el a címzetthez? Elő a NetMont, tessék utánanézni! (Hint: nem véletlenül a TTL-hez írtam a rejtvényt.)

Protocol

A következő bájt a Protocol mező. Ez határozza meg, hogy az IP mit cipel. A 0x1 jelentése: ICMP. Itt álljunk meg egy szóra. Megfigyelhető, hogy az IP tudja, mit cipel, miközben korábban arról volt szó, hogy számára értelmezetlen a benne található adat. Nem szabad összetéveszteni az adatértelmezést a továbbítást segítő Protocol mező szerepével. Az IP nem azt tudja, hogy PING-et visz a hátán, hanem azt, hogy az általa hordozott adatot a 0x1 azonosítószámú magasabb rétegnek kell továbbadnia - s ez valóban az ICMP. E mező feladata tehát a bejövő csomag útvonalának determinisztikussá tétele, hogy ne kelljen találgatni, hogy ami beérkezett, az ízlik-e az ICMP-nek, vagy nem, esetleg a TCP fogyasztja majd el, vagy a GRE. Bele van hát írva, hogy hova kell továbbdobni. Ugyanez az elv lejjebb és feljebb is megfigyelhető. Lejjebb, az Ethernet szintjén a Frame Type mező szolgált ugyanerre a célra, hogy ne kelljen találgatni, hogy vajon a beérkezett keret IPX, vayg NetBEUI. Feljebb, a TCP szintjén a portszámok osztályoznak. -as? WWW! 25-ös? SMTP! 11 -es? POP3!

Terminológia II.

Ahogy a csomag elnevezése is változik rétegről rétegre, ugyanígy az osztályozást segítő mező neve is.

Történelmi okokból ugyanis ugyanazt a mezőt ugyanis más-más névvel illetjük a rétegzett hálózati architektúra különböző szintjein:

Ehternet szinten kerettípusról beszélünk (frame type)

IP szinten protokollról (Protocol mező)

TCP szinten pedig portról

Ezt sajnos nem keverhetem össze-vissza, mert a kifejezések (különösen a port) hétköznapi szavakká váltak nyelvünkben.

Checksum

Nini, itt is egy CRC! Az Ethernetnek is volt egy! Az igaz, hogy nem látjuk a NetMonnal, mert ha az alsó CRC rossz, a keret nem jut elénk. De akkor minek még egy ellenőrzőösszeg? Azért, mert egyáltalán nem biztos, hogy az IP csomag CRC-vel védett keretben utazik, s biztos ami biztos, itt is van egy, hogy a szoftveresek is örülhessenek. Igen ám, de van itt egy kis baj, kalamajka.

Amikor egy IP csomag áthalad egy útválasztón, csökken a TTL.

Ha csökken a TTL, elromlik az ellenőrzőösszeg.

Ha elromlik az ellenőrzőösszeg, hibássá válik a csomag.

Ez nem történhet meg!

Az útválasztók fontos feladata, hogy a TTL csökkentése után újraszámítsák a CRC-t, és hibátlan IP csomagot küldjenek tovább.

IP címek

És végül az IP fejlécben olvasható a feladó és a célgép IP címe. A célgép címe az odaút kiválasztásához kell, a feladóé pedig a visszaút meghatározásában játszik majd szerepet. E két cím az, mely végponttól végpontig végigkíséri a csomagot hosszú útján - hacsak proxy vagy tűzfal nem állja útját, amely galád módon átirkálhatja mindkettőt. Az előbbi mondatot szó szerint értem. Ezek a címek utazzák végig a teljes útvonalat, ellentétben a MAC Addressel, mely csak egy adott szegmensen él. Az Ethernet rétegbéli MAC Address értelemszerűen nem lehet a nagyon távoli (például www.microsoft.com) gép kártyájának a címe, hisz

semmi garancia nincs arra, hogy a célgép egyáltalán Etherneten van. Lehet telefonvonalon, műholdon, mikrohullámon, infrán, telepátián és BlueToothon.

Az Ethernet réteg feladata NEM a végcél, hanem a kijárat megcímzése, azaz messzire menő csomagoknál a tőlem elindított Ethernet keretben a Default Gateway MAC Addresse, míg IP fejlécében a távoli gép IP címe szerepel!

ICMP

ICMP: Packet Type = Echo

ICMP: Echo Code = 0 (0x0)

ICMP: Checksum = 0x3A5C

ICMP: Identifier = 512 (0x200)

ICMP: Sequence Number = 4352 (0x1100)

ICMP: Data: Number of data bytes remaining = 32 (0x0020)

A Packet Type mutatja meg, hogy a negyedik keret egy kérdés (ECHO=0x08), az ötödik pedig válasz (ECHO REPLY=0). Jön még egy checksum. A TCP/IP üldözési mániában szenved.

A Sequence Number minden kibocsátott ECHO-nál egyedi érték, amit a válaszban (ECHO REPLY) meg kell ismételnie a felelőnek, hogy a kérdező oldalán egyértelműen meg lehessen állapítani, hogy melyik csomag érkezett vissza. Ez ahhoz szükséges, hogy a PING ki tudja számolni a csomagok megfordulási idejét. Tulajdonképpen a PING igen korlátozott módon ugyan, de sávszélesség-mérésre is alkalmas. Jártam már úgy, hogy egy bérelt vonalról meg kellett mondanom az abban lévő "maradék" sávszélességet, s mindehhez a nagy semmi állt rendelkezésemre. Ilyenkor jól jöhet egy kis furfang! Küldjünk át a mérendő vonalon akkora pingeket, hogy az valami mérhető megfordulási időt okozzon (a lokális hálózatokon alapban "mérhető" <10 ms megfordulási idő valójában mérhetetlenül gyorsat jelent). Például:

PING -l 10000 www.internetszolgaltato.hu

Ha a vonal mondjuk 128 kilobites, akkor körülbelül és durván (128/8=)16 kilobájt átvitele egy másodperc alatti-körüli válaszidőt kellene adnia, s ha ettől jelentősen eltér akkor meg tudjuk becsülni, hogy mennyi is a rendelkezésünkre álló sávszélesség.

Mai nyomozásunk lezárásaképpen még vessünk egy pillantást a 10000 bájtos PING hálózati forgalmára.

10000 bájtos PING

Látjuk az ICMP ECHO és ECHO REPLY csomagokat, de egy kicsit zavarosnak tűnik az egész, a kérdés és a válasz közé sima IP csomagok ékelődnek. Vajon mi lehet ez?

marcellf@netacademia.net

MCT, MCSE+I, MCDBA, MZ/X

Mai élveboncolásunk első alanya egy jó nagy ping lesz. Méretét tekintve akkora, hogy semmiképpen sem fér be egyetlen, maximálisan 1514 bájt méretű keretbe. A kísérlet azért fontos számunkra, mert a való világ valós adatainak többsége lényegesen nagyobb, mint 1514 bájt, így - mint csepp a tengerben - e jókora pingen felfedezhető ugyanaz az átalakítási eljárás, ami minden nagyobb fájl esetén megtörténik, s amit a FONTOS.XLS is elszenved, ha hálózaton keresztül továbbítjuk - vagyis darabokra bomlik a feladónál, és ezekből áll össze a fogadónál. Ezt kapd el:

PING -l 10000 www.netacademia.net

Először madártávlatból vessünk egy pillantást az elkapott hálózati forgalomra:

![]()

![]()

![]()

![]()

![]()

![]()

A nagy ping látképe

Jól megfigyelhető, hogy az ICMP Echo (1) és ICMP Echo Reply (2) közé további IP csomagok ékelődtek, melyekről - legalábbis első ránézésre - nem látszik azonnal, hogy a PING-hez tartoznának. Közönséges IP csomagok volnának?? A korábbi cikkeimben leírtaknak megfelelően egy beérkező hálózati csomag determinisztikus úton jut el a megfelelő feldolgozóegységhez, hisz minden egyes réteg pontosan tudja, hogy a számára feldolgozhatatlan "Number of data bytes remaining" adatokat hova továbbítsa. Az Ethernet keretben az Ethernet Type mező mutatja meg, hogy mit szállít az adott keret, míg például az IP-ben a Protocol mező végzi ugyanezt a feladatot. Nézzük tehát meg az egyik "kósza" IP csomagot (3), hogy vajon mit tud magáról:

![]()

![]() IP: ID = 0x343D; Proto = ICMP; Len: 1500, Frag.

IP: ID = 0x343D; Proto = ICMP; Len: 1500, Frag.

Offset = 1480

(0x5C8)

..

![]()

![]() IP: Total Length = 1500 (0x5DC)

IP: Total Length = 1500 (0x5DC)

IP: Identification = 13373 (0x343D)

IP: Flags Summary = 201 (0xC9)

IP: .......1 = More fragments in datagram

after this one

![]() IP: ......0. = May fragment

datagram if

IP: ......0. = May fragment

datagram if

necessary

![]() IP: Fragment Offset = 1480 (0x5C8) bytes

IP: Fragment Offset = 1480 (0x5C8) bytes

IP: Time to Live = 128 (0x80)

IP: Protocol = ICMP - Internet Control Message

![]() IP: Fragmented Datagram Data:

Number of data

IP: Fragmented Datagram Data:

Number of data

bytes

remaining = 1480 (0x05C8)

Elég sok újdonságot

mutat ez a néhány, természetesen gondosan megritkított sor. Az IP fejléc

Protocol mezőjéből leolvasható (4), hogy az itt szállított adat tulajdonképpen

ICMP, vagyis annak maradéka. Honnan tudjuk, hogy maradék? Egyfelől onnan, hogy

a Fragment bit (5) be van állítva, ami tulajdonképpen nem azt jelzi, hogy az

éppen nagyítónk alá került csomag egy töredék, hanem azt, hogy további

töredékek várhatók (More fragments in datagram after this one). Másfelől onnan,

hogy a következő olvasható a "hasznos" adatok előtt (6): Fragmented Datagram

Data: Number of data

bytes remaining.

Ami pedig a NetMon lustaságát illeti (hogy csak odafigyeléssel deríthető ki, hogy ez a ping folytatása) érthető, hiszen ICMP fejlécet nem találunk ebben a csomagban. Mindek is kellene mind a hét utazó csomagban megismételni, hogy ez egy ICMP Echo? A csomagok anélkül is utat találnak felfelé a protokollveremben. A kérdés csak az, hogyha a gép egyszerre két nagydarab, töredezett pinget kap, akkor a töredékeket hogyan tudja megfelelően osztályozni, hogy honnan jöttek? Erre szolgál az Identification (=13373 (0x343D)) mező (7). Minden beérkező IP csomagban, és töredékeiben azonos ez a random érték. Így nincs más teendője az IP feldolgozónak, mint mindaddig ugyanoda dobálni a beérkező töredékeket, amíg azok Identification mezője megegyezik, és be nem fut az utolsó töredék, ahol a Fragment bit már nulla (Last fragment in datagram).

Most vessünk egy pillantást a tördelés általános menetére. Az alábbi ábra a PING feldarabolásának sematikus vázlata. Összeáll a teljes, tízezer bájtos PING, és ezt valaki csomagok sorozatára bontja úgy, hogy az ICMP adattartalom lesz a trancsírozás áldozata - de az IP fejléc épségben megismétlődik!

A 10000 bájtos ICMP Echo darabolás előtt.

.és a darabolás után

A teljes átvitt adatmennyiség a fejlécekkel együtt pedig 6x1514+1162=10246 bájt, ami már az Ethernet és IP fejlécek méretét is tartalmazza. Ki végzi vajon a tördelést? Az előzőek alapján az IP protokollra gyanakodhatunk. Más alkalmazásokra gondolva beláthatjuk, hogy nem az alkalmazás darabol. Az biztos, hogy nem az Excel fogja szorgosan felaprítani a FONTOS.XLS-t adatátvitel előtt, hisz pontosan arra találták ki a rétegzett hálózatni architektúrákat, hogy például a hardver által okozott kellemetlenségek rejtve maradjanak a magasabb szintű rétegek, s főleg az alkalmazások elől. Jelen esetben az "alkalmazás" az ICMP, előle rejtve marad a darabolás. De vajon miért pont az IP végzi ezt a munkát? Miért nem az Ethernet meghajtóprogramja? Hisz mégiscsak közelebb áll az 1514 bájtos korlátot okozó Ethernet kártyához?

A kérdés jó, a válasz pedig az, hogy az Ethernet fejléc ugyan "közelebb" van a hardverhez, de épp emiatt kevésbé számíthatunk rá: amikor egy IP csomag útválasztó-hegyeken át jut el egy távoli kiszolgálóig, akkor az Ethernet fejléc tartóssága enyhén szólva is megkérdőjelezhető, hisz a legelső útválasztó lebontja, és teljesen más (például TokenRing) fejlécet illeszt a csomag elé. Így a végponttól-végpontig történő címzés nem bízható az Ethernetre, csak egy minden matatást és útválasztást túlélő rétegre - s az IP pont erre való. Minden töredezett csomag elején ott a helye az IP fejlécnek, hogy a töredékek mindegyike utat találjon a célba! Az ICMP fejlécről ugyanez a nagyfokú hasznosság már nem mondható el, emiatt az már a tördelés áldozatául esik. Ha majd rátérünk a TCP csatorna elemzésére, látni fogjuk, hogy ott már a TCP fejléc is beleszól a szállításba, így világos, hogy az sem fog belekerülni a darálóba.

A következő kérdés önként adódik: honnan tudja az IP, vagy majd a TCP, hogy mekkorára kell tördelni? A hálózati kártya által elfogadott legnagyobb keret méretét, valamint az összes réteg fejlécigényét megfelelő API hívásokkal le lehet kérdezni, s a Windows 2000 ezt éppúgy elvégzi menet közben, mint annyi minden mást. De hogy egy kicsit a múltba révedezzünk.

Hajdanában-danában, amikor az operációs rendszerek még feleennyit tudtak, bizony néha szükség lehetett a nem(igazán) támogatott kártyák 3rd party meghajtóit egy kis INI-fájl matatással megsegíteni a hatékony működés érdekében. Volt idő, amikor a tördelési határt kézzel kellett beállítani, s ennek a letűnt korszaknak állít emléket a regisztrációs adatbázis MTU kulcsa, ahol mind a mai napig meg lehet változtatni kézzel a tördelési határt.

Kulcs neve: MTU, alapértelmezésben nincs ott

Helye: HKLM\SYSTEM\CurrentControlSet\Services\ Tcpip\Parameters\Interfaces\ <interface-name>

Adattípus: REG_DWORD

Tartomány: 0x44 -

dinamikusan felismert MTU vagy

0xFFFFFFFF

Alapértelmezett érték, ha a

kulcs hiányzik:

0xFFFFFFFF (=Autodetect)

Ennek a gyakorlatban még sohasem vettem hasznát, egyszerűen csak érdekes. Még érdekesebb, hogy míg IP szinten a helyi hálózati kártya MTU-jára vagyunk kíváncsiak, addig a TCP réteg a két kommunikáló fél között a teljes útvonalon érvényesíthető MTU-ra kíváncsi, s ezt le is kérdezi az útvonal teljes hosszán - ha tudja. A tördelésről egyelőre ennyit, a TCP csatornák elemzésénél még visszatérünk a témára.

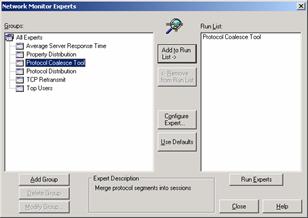

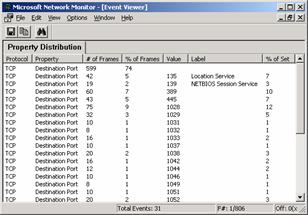

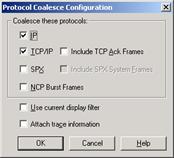

A széttöredezett PING remek lehetőséget nyújt egy másik nagyon hasznos eszköz bemutatására, amellyel nemcsak a végponti kommunikáló felek, hanem a hálózati forgalmat figyelő köztes személy is képes a töredékeket egyesíteni, s ezzel értékesebb adatokhoz jutni. Sajnos az egyesítő (Coalesce) eszköz az ingyenes, beépített Network Monitorban le van tiltva, így csak vastagabb pénztárcájú olvasóim figyeljenek jól. A vagyonosabbak ugyanis egy szakajtóderéknyi kiváló szakértőt (Expert) is kapnak a NetMonnal, akik különféle elemzéseket végezhetnek a már elkapott/elmentett hálózati forgalom alapján. A Tools->Experts menüpontból indulunk (figyelem, a NetMon menüi változnak annak függvényében, hogy melyik ablakban: a fő vagy a részletes nézetben ácsorgunk éppen!) ahol elénk tárul egy csomó fura szerzet, amelyekkel részletesebben majd egy későbbi cikkben foglalkozom, most a töredezett ping összevonására összpontosítunk.

A Protocol Coalesce Tool

A "Protocol Coalesce Tool"-t az "Add to Run." gombbal áthajítottam a jobboldalra, a lefuttatandó feladatok közé, s a "Run Experts" megnyomása után máris gyönyörködhetünk, no nem az eredményben, hanem abban az útvonalban, ahova a szakértés eredménye került, ami roppant szívderítő látvány, különösen, ha a Desktopra teszi ;)

C:\Documents and Settings\ fm.NETACADEMIA\ Desktop\bigping(Coalesced) 02.cap

Innen már csak egy kis egérfutkosás, és megnyitható a késztermék, az összevont pingek fájlja. Vessünk egy pillantást egy összevont ICMP Echo-ra. Mekkora az Ethernet keret mérete?

![]()

![]()

Összevont bigping

Amint az a fenti ábráról leolvasható, a keretméret 10042 bájt (8), ami sokszorosa a maximális 1514 bájtnak. Az összevonás eredménye többé soha nem tuszkolható ki az Ethernet hálózatba, bármennyire is szabványos keretnek látszik első pillantásra, s bármilyen csábító is a pénzes NetMon "Transmit Frame" menüpontja. Number of data bytes remaining? 10028=10000 betű + 20 bájt IP fejléc + 8 bájt ICMP fejléc. Pont, mint azon az előző ábrán, ahol a ping darabolás előtti állapotát rajzoltam le.

Ugyanezzel az eszközzel lehet egy, akár megabájtos keretbe összeszedni a hálózati forgalomban tördelve utazó dokumentumokat. De nem akarok további hackertippeket adni, haladjunk a korral, és lássunk más érdekességeket az ICMP háza tájáról.

Gondolkodott-e már valaki azon, hogy a tracert (Trace Route) parancs honnan a csudából tudja két távoli végpont között az útvonalat? Talán le lehet kérdezni az útválszatókat? Lehet, hogy le lehet, de honnan tudjam, hogy melyiket, hisz az IP-ben éppen a szabad útválasztás az egyik legnagyobb találmány a világon, azaz akár minden egyes IP csomagom más útvonalon juthat el a célállomásig. Vajon van-e esély arra, hogy hálózati forgalmam nem a tracert által kiírt/megjósolt irányba fog menni? Ha alternatív útvonalak vannak a két végpont között, és az útválasztók útvonaltáblája is lehetővé teszi, akkor bizony jó esély van rá! Aki esetleg nem emlékezne rá, a tracert így működik:

C:\>tracert www.netacademia.net

Tracing route to www.netacademia.net [212.97.8.36]

over a maximum of 30 hops:

510 ms 361 ms 260 ms as5200-0.ahol.com [212.97.9.1]

351 ms 240 ms 221 ms core-if.router0.hu.ahol.com [212.97.8.1]

310 ms 240 ms 241 ms hofeherke.netacademia.net [212.97.8.36]

Trace complete.

Sajnos túl közel ültem a webkiszolgálónkhoz, így a lista rövidre sikeredett, de a világ más tájairól a www.netacademia.net bizony akár 40 routernyi távolságban is lehet! A válaszban soronként láthatjuk a köztes útválasztókat, valamint azok (3 darab) válaszidejét. A válaszidők átlaga talán többet mondana, de ez a jószág három különböző mérésének eredményét nem képes kiátlagolni, hanem szépen kiírja mindet egymás mellé. Például az as5200-0.ahol.com [212.97.9.1] nevű gép először 510 ms, másodszor 361 ms, végül a harmadik mérésre 260 ms alatt válaszolt. Ha a mért idők helyén csillagokat látunk, akkor az adott válaszidő több volt, mint 1 másodperc.

Idejében elindított NetMonnal szerencsésen elkaptam a tracert hálózati forgalmát, hogy megvizsgálhassuk, vajon melyik az a protokoll, amivel routereket lehet lekérdezni.

Igen, az ICMP-ről van szó már megint. Említettem, hogy az ICMP-nek rengeteg változata van, ezek közül most ismerkedjünk meg az Echoval. Na neeeeeeee! Már megint a ping?

Igen, a ping fog segíteni, mert olyan érdekes módon fogjuk használni, hogy a router kénytelen lesz válaszolni, azért mert a csomag TTL-je - gonosz módon - még a célba jutás előtt lejár. A múltkori cikkben emlékeztem meg az IP fejléc mezőiről, s akkor esett szó a TTL szerepéről, ami megakadályozza, hogy egy csomag a végtelenségig keringjen hibás útválasztású hálózatodon. Általában egy IP csomag elég magas TTL-lel indul útjára (128), ami elegendően nagy ahhoz, hogy a földet akár háromszor is körbeutazza. A tracert parancs azonban a legelső csomagot 1-es TTL-lel adja fel, amely az első útválasztón azonnal halálra ítéltetik. Mit tesz ilyenkor a router? Akár csendben el is temethetné a csomagot, de visszaszól, mégpedig - és ez tényleg új ICMP szerep - ICMP Time Exceeded üzenettel (időtúllépés). Ennek a válasznak a megfordulási idejéből számítódik és íródik ki a képernyőre a legelső válaszidő. Ezután a tracert még két ilyen TTL=1-es csomagot kiküld, hogy meglegyen a három mérési érték, utána három darab TTL=2 küldése következik, majd TTL=3 és így tovább, amíg a TTL elég nagy nem lesz ahhoz, hogy a csomag eljusson a végállomásig, s az Echo-ra megérkezhessen az Echo Reply. Madártávlatból a folyamat így néz ki:

A tracert forgalma

S most vizsgáljuk meg az egyes csomagokat! Vajon a feladott Echo-kban mi az IP cím? Mindig a legközelebbi routerre mutat? Szó sincs róla, mindig a végcél IP címe van benne, csak a csomag (az alacsony TTL miatt) nem jut el a célba. A Time Exceeded csomag beltartalma, részenként a következő:

IP: ID = 0x8214; Proto = ICMP; Len: 56

.

IP: Precedence = Internetwork Control

A Precedence értéke megváltozott Routine-ről (0x00) Internetwork Controlra (0xC0).

IP: Data: Number of data bytes remaining = 36 (0x0024)

ICMP: Time Exceeded: 212.97.8.36 (See frame 2)

ICMP: Packet Type = Time Exceeded

ICMP: Time Exceeded Code = Time To Live Exceeded In Transit

ICMP: Data: Number of data bytes remaining = 28 (0x001C)

Innentől pedig megismétlődik az eredeti IP csomag, hogy az időtúllépési üzenetet fogadó oldalán fel lehessen ismerni, mi nem ért célba:

ICMP: Description of original IP frame

ICMP: (IP) Version = 4 (0x4)

. eredeti IP cím, checksum stb.

ICMP: (IP) Data: Number of data bytes remaining = 8 (0x0008)

ICMP: Description of original ICMP frame

ICMP: Checksum = 0xDEFF

ICMP: Identifier = 768 (0x300)

ICMP: Sequence Number = 5632 (0x1600)

A hibaüzenetet feladó gép IP címe alapján a feladó még elvégez egy fordított DNS lekérdezést (reverse lookup), hogy megtudja annak a routernek a DNS nevét (ha van), ahol a csomag elhunyt, majd kiírja a képernyőre. Az én esetemben a fordított lekérdezés azért nem látszik az elkapott hálózati forgalomban, mert többször is lefuttattam ugyanazt a parancsot, s míg legelőször még szükség volt a reverse lookupra (de akkor még nem futtattam a NetMont), a továbbiakban már nem, mert a Windows 2000 ügyféloldali DNS gyorsítótára elmentette a válaszokat, amit IPCONFIG /DISPLAYDNS-sel le is ellenőrizhetünk.

Egy kérdés maradt hátra: vajon biztosan a tracert által kiírt útvonalon fognak haladni csomagjaink? Mint az a madártávlati képből látszott, itt egymástól teljesen független IP csomagok jöttek-mentek, az egyiknek kisebb volt a TTL-je, a másiknak nagyobb, de a feladó és a cél IP címén kívül más közös nem volt bennük. Ad abszurdum még az is elképzelhető, hogy minden egyes tracert csomag más úton jut el a számára kijelölt kivégzési pontig (ahol elfogy a TTL), így az útvonalinformációt - nagyobb távolságokon - igencsak fenntartásokkal illik kezelni.

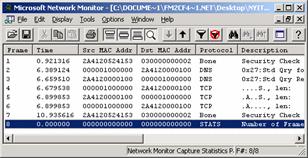

Ha valaki esetleg veszi a fáradságot és körülnéz a Windows 2000 SYSTEM32 könyvtárában, talál ott egy pathping.exe parancsot, amely nagyjából ugyanazt tudja, mint a tracert azza kiegészítve, hogy képes leellenőrizni az útvonal teljes hosszán az RSVP protokoll támogatását. Az RSVP a Resource Reservation Protocol rövidítése, és garantált sávszélesség (QoS, szolgáltatásminőség) lefoglalására használható olyan útvonalakon, ahol minden router támogatja ezt a lehetőséget. Csínján bánjunk a Pathpinggel, mert elég alapos/erőszakos jószág! Míg a tracert beéri routerenként 3 pinggel, addig ez utóbbi valóságos pingáradatot ereszt meg a célgép felé (routerenként 100 darab ICMP Echo!!), igaz, mérési eredményei jóval pontosabbak a tracert-től kapott adatoknál, hisz száz ping esetén már van mit statisztikázni: százalékosan meg tudja mondani, melyik útválasztó mennyit hibázik. Az alábbi ábra azt mutatja, hogy milyen kiváló vonalaink vannak a Microsoft.com-ig ;)

A pathping eredménye

Ennek a mérésnek a hálózati forgalma 1000 (ezer!) darab ICMP Echo-t, és Replyt jelentett, erre bizonyíték az elkapott forgalom utolsó "keretében", a statisztikacsomagban olvasható:

STATS: Number of Frames Captured = 2048

STATS: Elapsed Time = 5 Minutes 18 Seconds 439786 MicroSeconds

STATS: Total Frames Captured = 2048 (0x800)

STATS: Total Bytes Captured = 262073 (0x3FFB9)

STATS: Total MultiCasts Received = 94 (0x5E)

STATS: Total BroadCasts Received = 26 (0x1A)

STATS: Total Frames Dropped From Capture = 0 (0x0)

STATS: Total Frames Dropped From Buffer = 0 (0x0)

STATS: MAC Frames Received = 1875

STATS: MAC CRC Errors = 0

STATS: MAC Bytes Received = 0x000000000009C036

STATS: MAC Frames Dropped due to No Buffers = 0

STATS: MAC MultiCasts Received = 30

STATS: MAC BroadCasts Received = 26

STATS: MAC Frames Dropped due to HardWare Errors = 0

A statisztikacsomagot mindig a NetMon Trace utolsó csomagjában, az itt felhasznált fájlokat (pigping.cap, tracert.cap, pathping.cap) pedig a weben találják Lelkes Olvasóim.

Fóti Marcell

marcellf@netacademia.net

El lehet tűnődni azon, hogy vajon ez a hibakezelés elég intelligens-e, vajon mindig egyértelműen törölni kell-e a hibás csomagokat (a Voice Over IP például "jobban megy" még hibás csomagokkal is, mint újraküldött hibátlanokkal, mert a csomagismétlés késleltetése sokkal zavaróbb a beszédértésben, mint holmi bithibák).

Maradjunk annyiban, hogy az alapértelmezett checksumkezelés elég drasztikus módon ugyan, de eltávolítja a hibás csomagokat a hálózatról.

Vizsgáljuk meg, mekkora az a maximális hiba, amit a checksum még elvisel. Ez az összegszámító algoritmustól függ. Az Ethernet kártyák által használt CRC (Cyclic Redundance Code) például akár egyetlenegy bit átbillenését is észleli.

Ki, és hogyan fogja ezt észlelni, korrigálni, pótolni? Az IP? Ugyan! Azt már a Tracert esetében is láttuk, hogy ha kicsi TTL-lel indítottuk útjára, elhullott, mint szivacsos agyhártyagyulladásban szenvedő nagy négylábú barom. Bithiba esetén sem lesz jobb a helyzet - elhullik.

A kieső csomagok pótlására akár maga a hálózati szolgáltatást igénybevevő alkalmazás is vállalkozhatna - ha tudatában lenne ennek a nehéz feladatnak. De vegyünk egy Excelt. Annak bizony egyre megy, hogy a FONTOS.XLS-t vajon helyi lemezre, vagy hálózati kiszolgálóra mentjük! A második jelöltünk e feladat ellátására az operációs rendszer (pl. Windows 2000) lehetne, ami részben igaz is: Az operációs rendszer egyik meghajtója, a tcpip.sys felel a csomagelvesztések menet közbeni korrekciójáért, a hiányzó "alkatrész" pótlásáért. Ennek érdekében a feladó oldalán a tcpip.sys minden egyes csomagot besorszámoz, hogy a fogadó oldalán csücsülő tcpip.sys a sorszámok alapján pontosan észlelhesse, ha kimarad egy-egy csomag. Az eredményességről vagy eredménytelenségről pedig rendszeres visszajelzést küld a feladónak (ACK, acknowledgement)

Mit hívunk TCP csatornának? Csak nem ezt a teljesen primitív sorszámozós rendszert? De igen. És bármilyen furcsa lehet, a maga "bonyolultságában" ez a rendszer meglepően jó hatásfokkal működik, s messze többet tud, mint csomagelveszítéseket korrigálni. Észreveszi ugyanis a csomagsorrend cserét is, valamint a csomagok megduplázódása sem marad rejtve.

Kérdés, melyre a tech.net@lyris.netacademia.net című levlistán várom a válaszokat: hogyan képzelhető el csomagduplázódás? Talán dadog valamelyik router?

A TCP csatornát úgy célszerű elképzelnünk, mint egy csőpostát, amely két számítógépet úgy köt össze, hogy amit a cső egyik végén bedobok, az a másik végén épen, egyben bukkan fel.

Egy TCP csatorna "idealista" ábrázolása

A cső feladata a szállítás garantálása, illetve annak jelentése, hogy ha a szállítás nem valósítható meg. Sokszor mondják, hogy a TCP/IP katonai rendszer. Ezt a badar tévhitet a TCP csatorna azon viselkedése is erősíti, hogy ha romlik a vonalak minősége, akkor a cső lelassul (iszonyatosan le tud lassulni!), de NEM adja fel! Mintha bizony államtitkot kellene eljuttatnia a végpontra! Addig kínlódik, új utakat keres(nek helyette a routerek), ismételget, amíg van benne szusz. Ha pedig minden lehetőség kimerült, akkor jelenti alássan, hogy a haditervet nem sikerült teljesítenie. Olyan nincs, hogy a TCP félrevezetne minket, és úgy tenne, mintha minden rendben menne.

Itt most megint elfilozofálhatnánk azon, hogy vajon minden esetben érdemes-e bármi áron, vérző fejjel leszállítani az üzenetet, vagy értelmesebb lenne talán feladni a próbálkozást, ha az átbocsátóképesség X bit/s alá csökken. QoS, Quality of Service!

Miből áll tehát a TCP csatorna? Ezernyi sorszámozott csomagból, melyek oda-vissza szaladgálnak a kommunikáló felek között. Némelyikben adat van, némelyikben csak egy ACK, és mindegyikük (legalábbis Etherneten) maximum 1514 bájt nagyságú. Egyedi csomagok ezrei.

Vajon azonos útvonalon haladnak az Interneten át? Nyilván nem. Helyesebben: akár azonos útvonalon is haladhatnak, de ezt a közbenső útválasztók és vonalak pillanatnyi "hangulata" erőteljesen befolyásolja. Az előbbi, idealista ábránd helyett a valóságot sokkal hűségesebben adja vissza az alábbi ábra:

Egy TCP csatorna "valósághű" ábrázolása

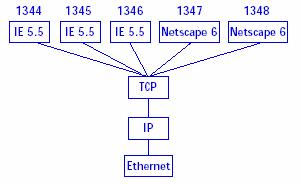

Ha még azt is figyelembe vesszük, hogy egy gépen a nyitott TCP csatornák száma nem 1, hanem akármennyi, akkor az ábrán úgy néznének ki a gépek, mint egy-egy polip: egyik karja a www.netacaemia.net-re tekeredik, másik a www.microsoft.com-ra, harmadik a tartományvezérlőre stb.

Ha egy számítógépnek ennyi karja lehet, akkor vajon miért nem zavarodik bele abba, melyik karja merre nyúlik? Vegyük először egy internetező-böngésző felhasználó esetét. A célgép IP címe vajon segít a sok-sok csatorna egyedi azonosításában? Csak addig segít, amíg egy címre csak egyetlenegy TCP kapcsolatot (csatornát) nyitunk. Ez azonban nem mindig van így, hisz senki sem tilthatja meg nekünk, hogy egy weblapra öt böngészőt nyissunk! Vagy vegyük egy webkiszolgáló esetét. Egyszerre mondjuk tízezer kapcsolatot szolgál ki. Honnan tudja, hogy melyik csőbe mit kell dobni? A feladók IP címe segít? A válasz ugyanaz: ha elindítok tizennyolc böngészőt egyazon gépről ugyanarra a webkiszolgálóra, akkor e tizennyolc csatornát hogyan fogjuk tudni megkülönböztetni egymástól?

Még egy eszmefuttatás: ha egy Internetre kihelyezett gépen nemcsak webkiszolgáló fut, hanem FTP, Telnet, POP3 és még ki tudja mi minden, vajon hogyan címzem meg az egyes alkalmazásokat? Hogy van az, hogy a böngésző mindig a webkiszolgálót szólítja meg? Mindig? Tévedés! Tessék így kezdeni a begépelt URL-t: ftp://www.netacademia.net.

Mi az ördög? Ftpzik? Ftpzik!

A csatornát általában nem tudjuk a végpontjainak IP címével egyértelműen megadni. Szükség van még egy azonosítóra, amely segít megkülönböztetni az azonos gépről érkező kapcsolatokat egymástól, segít elválasztani a HTTP kérést az SMTP-től segít egy távoli gépen "eltalálni" a sok-sok futó szolgáltatás közül pont azt, amire vágyunk: ez a portszám.

1. Villámkérdés: Hányas porton megy a webszerver?

2. Villámkérdés: Hányas porton megy az Internet Explorer?

Az első kérdésre mindenki fújja a választ: 80-as. Így igaz. De miért pont a 8 -ason találjuk a webkiszolgálókat? A 80-as úgynevezett well-known (jól ismert, közismert) port, és azért pont nyolcvan, hogy a világ összes publikus számítógépén mindig megtaláljuk a webszolgáltatást. Nem kell gondolkodni, paraméterezni és programozni: ha egy gépen a nyolcvanas számú ajtón (porton) megyünk be, akkor ideális, szét-nem-konfigurált esetben a webkiszolálón vagyunk.

Portok, kapcsolatok

Hány kapcsolat építhető egy portra? A fenti ábra tanúsága szerint egészen pontosan X. Az egyetlen követelmény, hogy a kapcsolatok megkülönböztethetők legyenek. Mivel ezen az ábrán (szinte)mindegyik ugyanarra a portra fut be, ezért a szerveroldali végük alapján nem különböztethetők meg - így nyilván az alsó, "rojtos" végük különbözik. Különböző IP címekről jönnek, vagy ha azonos címről, akkor külön portról.

A 80-as port egyébként nem szentírás, a legtöbb szolgáltatás átállítható, más portra helyezhető. De ezzel el is veszítjük, ha csak valaki meg nem súgja a helyes portszámot. Ha valaki pl. a 8080-as portra tesz webszolgáltatást, akkor azt így kell becserkészni: https://www.matav.hu:8080. Ez a módja annak, hogy a böngészőnk más porton kopogtasson.

A második kérdésre is sokan rávágják: 8 -as :-O No ez nem igaz! Hisz ha nyitok két Explorert pont ugyanarra a webkiszolgálóra, sőt, ugyanarra a lapra, ezt a két kapcsolatot is meg kell tudnom különböztetni, hisz az egyik lapon teljesen másra kattinthatok, mint a másikon, s a két böngészőm ebbe nem zavarodhat bele! A böngészők és egyéb ügyfélszoftverek úgynevezett kliensporton "ülnek", aminek száma egyedi, és 1024-nél nagyobb. Az alábbi ábrán egy olyan gépet látunk, amelyen egyszerre X darab IE, és Y darab Netscape Navigator fut párhuzamosan, békességben.

"Ötszáz" böngésző egy gépen: egyedi portszámokon futnak!

Kijelentésem igazságát a

netstat -p TCP

utasítás begépelésével ellenőrizhetik bátrabb olvasóim.

Az eddigi ismeretekkel felvértezve megkísérelhetjük megérteni, mit is jelent az, amikor a tűzfal 80-as portja nyitva van. A tűzfalakon átmenő forgalomnak ugyanis meghatározott iránya van: lehet befelé, és kifelé igyekvő csomagunk. Ezen túl érdemes megfigyelnünk az így áthaladó csomag feladó és fogadó portszámát. Csak a -as porti forgalomnak négy változata van!

|

|

|

Feladó portja |

Fogadó portja |

A forgalom típusa |

|

|

Befelé |

|

kliensport |

weblapkérésre külső kiszolgáló válasza |

|

|

Kifelé |

|

kliensport |

a belső webkiszolgáló válasza |

|

|

Befelé |

kliensport |

|

a belső webkiszolgálót kívülről zaklatják |

|

|

Kifelé |

kliensport |

|

weblapkérés bentről, kinti címre |

Ebből a négyből azok a tűzfalak, amelyek kizárólag a kifelé irányuló webböngészést engedik, csak az első és a negyedik csomagtípust eresztik át, sőt, az okosabbak csak olyan elsőt (külső választ), amely válasz egy negyedikre (weblapkérés). Ez a tűzfaltípus tehát a rajta átívelő TCP csatornák kinyitására és elzárására képes. Ha a csatornát engedélyezi, akkor visszavonul, és az átmenő forgalmat már nem ellenőrzi. Jöhetnek a vírusok!

Egy jobb tűzfal nemcsak nyit/zár, hanem megpróbálja az átmenő forgalmat értelmezni, szűrni, hogy a nyitott csatornákon át ne lehessen mást forgalmazni, mint ami oda "való": a 80-ason csak HTTP, a 25-ön kizárólag SMTP mehessen stb. Az ilyen típusú tűzfalakat más néven proxynak is hívják. Ilyenkor a kliens nem a végcéllal épít ki TCP csatornát, hanem a tűzfallal. Az minden csomagot kiszed a csőből, és ha értelmesnek találja, továbbküldi kifelé, és egy, a kliens helyett (proxy=helyettesítő) általa felépített TCP csatornába dobálja bele az adatokat. Ilyenkor a feladó és a fogadó valójában sohasem találkozik közvetlenül egymással.

Az utolsó kérdés a TCP sorszámozásának megvizsgálása. Említettem, hogy a TCP minden egyes csomagot besorszámoz, mielőtt feladná. Nem említettem, de sejthető, hogy a visszirányú hálózati forgalom is sorszámozott: minden ACK egyedi sorszámmal bír. Mielőtt azonban a felek megkezdhetnék a kommunikációt, meg kell ismerniük egymás kezdősorszámát. Nem, nem egytől indulnak, hanem random számokat használnak - ennek biztonságtechnikai okai vannak. Azt a folyamatot, amikor a partnerek kicserélik egymás szekvenciaszámát, kézfogásnak hívjuk. Én inkább csip-csip csókának hívnám, mert olyan ez a három csomag, mintha egymás kezére tennék egymás kezét, de sajnos a W3C nem fogadta el e terminológiai javaslatomat :( Az angol elnevezés továbbra is three-way handshake, pedig a chip-chip-choka mennyivel találóbb lenne!

Körülbelül így zajlik a folyamat:

..S.

.A..S.

.A..

E három csomag után következhet az oly fontos adatok átvitele. Miután az összes adat átment, a csatorna bontása szintén csip-csip csóka módszerrel történik. Ekkor nem az "S", hanem az "F" flag segít, melynek jelentése: No more data from sender. A lebontás így néz ki:

...F

.A.F

.A...

Ezzel a felek illendőképpen elbúcsúztak egymástól, ásó, kapa, nagyharang. Lássuk mindezt élőben!

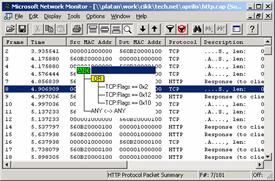

Nyitott 80-as port

Az első NetMon fájl, amit mutatok, a nyitott80.cap nevet viseli, és helye szokásosan az újság weblapjának feladatok alkönyvtárában található. 1,5k csupán, érdemes letölteni, hogy vizsgálatainkat együtt folytathassuk!

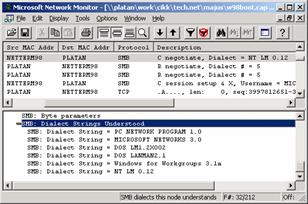

A TCP csatorna felépítése

Az ábrán jól látható az előbb magyarázott háromutas kézfogás, ahol a description mezőben egymás alatt három sorban ezt látjuk:

..S.

.A..S.

.A..

Az előtte lévő két DNS sor egy Standard Query és egy Response. Ezeket ismertnek veszem csakúgy, mint a Bone protokollt. Hogy miért ismertek? Mert aki nem a negyedik résztől kezdte olvasni sorozatomat, annak ez már a könyökén jön ki.

Nyissuk meg a ..S. csomagot, lássuk mi minden van benne!

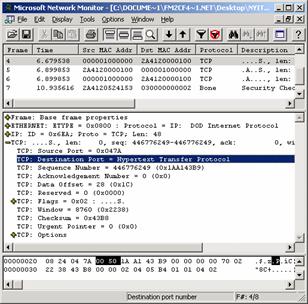

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

Synchronize Sequence Numbers

Ethernetben IP-ben TCP. A feladó portszáma (1), a 0x047A egy kliensport, hisz ez a szám nagyobb, mint 1 24. A célgépen pedig a sokat emlegetett 80-as portot, vagyis egy webkiszolgálót céloztunk meg. Ezt a portot a NetMon is ismeri (nem hiába well-known), és oda is írja szépen a protokoll nevét (2), míg a hexa panelen egy 0x50(=80!) látványának örvendezhetünk. A szekvenciaszámról lesír, hogy random érték (3), az ACK pedig azért nulla, mert ez a legelső csomag ezen csatorna életében, nem tartunk még a visszajelzéseknél. A flag bitjei a következők lehetnek:

..0..... = Urgent data

...0.... = Acknowledgement field significant

....0... = Push function

.....0.. = Reset

......0. = Synchronize sequence numbers

.......0 = No more data from sender

A TCP-nek is van ellenőrzőösszege, ahogy az eddigi összes rétegnek volt. A Widow (4) érték - ha nagyon pongyolán szeretnék fogalmazni - annyi jelent, hogy 8760 bájt küldhető át a hálón visszajelzés, ACK megvárása nélkül. Lássuk a választ!

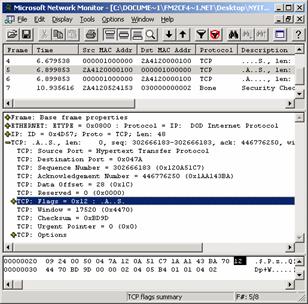

![]()

![]()

![]()

![]()

![]()

![]()

![]()

Synchronize Sequence Numbers válasz

A portoknál megfigyelhető, hogy az előbbi feladóból fogadó lett, s a fogadóból feladó (5): a webkiszolgáló válasza a 80-as portról jön, és a kliensportra megy. A válaszoló webgép is generál egy szekvenciaszámot, amivel a tőle kimenő csomagokat majd sorszámozni fogja (6). Érdekes összehasonlítani az itteni ACK számát (7) az előző csomag szekvenciaszámával: hát nem pont egyel több? S mit várhatunk a harmadik csomagtól? A feladóismét a kliens, s "leackolja" az itteni szekvenciaszámot, így ott ez olvasható:

Acknowledgement Number = 302666184 (0x120A51C8)

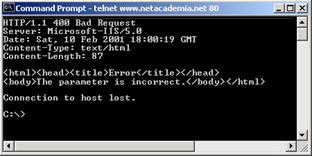

Vajon hogyan fordulhatott elő, hogy e három csomag után végetért a móka, és nem hullott a kliensre egy Default.HTM? Sőt, semmi sem hullott! Ennek az az oka, hogy a fenti forgalmat nem Explorerrel generáltam, hanem telnettel: rácsatlakoztam a távoli gép 80-as portjára, így:

Telnet www.netacademia.net 8

Mivel a telnet.exe nem kifejezetten webböngésző, nem küld be a világon semmit a kész csatornába, így az idővel lebomlik. A bomlás virága az alábbi DOS ablakba böffintett HTML hibaüzenet.

"Betelnetelek" a 80-as porton

Valójában a telnet.exe igen jó TCP segédeszköz, ugyanis nem csinál mást, mint felépít egy TCP csatornát kliensportról egy távoli gép tetszőleges portjára, majd nem szól bele egy mukkot sem, teljesen ránk bízza a csatorna adattal történő ellátását.

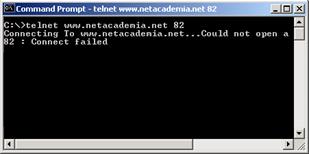

Most vizsgáljuk meg, hogyan néz ki az a hálózati forgalom, amikor olyan portra próbálunk meg csatlakozni, amely nincs nyitva.

"Betelnetelek" a 8 -es, zárt porton

Azt hihetnénk, hogy a zárt port meg sem mukkan, de nem így van, mert ha válaszra sem méltatna minket, akkor hálózati hibára gyanakodva még X-szer megkísérelnénk a kapcsolatfelvételt. Emiatt tehát - az udvariasság jegyében - elvárható, hogy ha bekopogunk mondjuk a 82-es porton, akkor - mint Nyuszi a Micimackóban - visszaválaszolnak, hogy "nincs itthon senki". Ebből tudhatjuk, hogy tényleg üres a ház - ennek dacára három csatlakozási kísérlet történik, aminek az az oka, hogy sajnos nem derül ki egyértelműen a kopogtató számára, hogy mi az elutasítás oka. Az egy és oszthatatlan Reset Connection üzenet egyaránt jelenthet csukott portot és szoftveres elutasítást (például ha nincs reverse bejegyzés az IP címünkhöz). Ennek hálózati forgalma a weben a csukott82.cap fájlban található, s így fest:

Reset connection

A szokásos S kérésre ebben az esetben R (Reset connection) a válasz, amit ezután nem is követ harmadik csomag. Tekintettel arra, hogy az elutasítás egyetlen bittel történt, sajnos indoklást nem találunk a csomagban.

..S.

.A.R..

POP3

Most próbáljunk ki egy valódi alkalmazás működését Telnet segítségével! Próbáljuk meg elolvasni leveleinket POP3 protokollal, ám ügyfélprogram nélkül, puszta kézzel! (Nem fogom végigvezetni, csak a bejelentkezésig vizsgáljuk meg a hálózati forgalmat. A fájl neve: pop3.cap)

Telnet mail.netacademia.net 110

![]()

![]()

![]()

![]()

![]()

POP3 , puszta kézzel

A létrejövő TCP csatornában a kiszolgáló elküldi üdvözlő üzenetét (8), majd várakozó álláspontra helyezkedik, parancsra vár. A decemberi számunkban megjelent POP3 szabványismertető alapján haladva először megadjuk a felhasználó nevét majd jelszavát (9). Ilyen felhasználó sajnos nincsen, de sebaj. Most nézzük a NetMont!

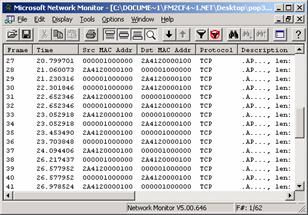

![]()

![]()

A pop3.cap fájl

Te jó ég! Ez a két parancs 62 csomagot generált (1 )! Hiszen összesen 3-4 kérdés és válasz történt! Mi lehet ez?

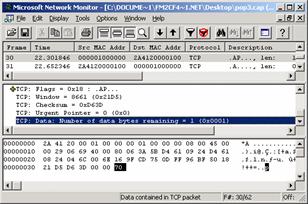

Eddig nem került szóba a telnet.exe valódi funkciója, származása. Természetesen tud TCP csatornát nyitni, de ezt azért teszi, hogy utána a TCP csatornát pontosan ugyanarra a célra lehessen használni, mint a régi terminálok "hálózati" kapcsolatát, a soros portot - vagyis karakterek átvitelére! A Telnet.exe úgy emulálja a terminálfunkciót, mintha a TCP csatorna egy vacak RS-232 kábel lenne. Vagyis, ha a felhasználó leüt egy karaktert, az már mehet is át a "kábelen". Igen ám, de itt egy virtuális "kábelről" van szó, melynek csatornajellegét az ide-oda küldött ACK-ok tartják fenn. Így a karakterenkénti átküldés eléggé sajátságos sávszélesség-gazdálkodást eredményez: minden 55 bájtos TCP csomagban EGYETLEN bájtnyi hasznos adat utazik!

![]()

![]()

Number of data bytes remaining

Csak nézzük meg szúrópróbaszerűen a Number of data bytes remaining-et mondjuk a 3 keretben! Egy nyamvadt "p" betű a hasznos adat (11)! A többiben pedig rendre "a", "s", "s", " ", "t", "i", "t", "o", "k". Azaz "pass titok". Ejnye. Titkosítatlanul megy át a hálózaton a jelszavunk? Igen, nagyon sok alapalkalmazásnál ez így történik, ami ellen a csatorna titkosításával védekezhetünk - de az SSL egy másik, hosszú történet. Ami pedig a sávszélesség okos ihasználását illeti - a telnet ebben nem jeleskedik.

7 bites az Internet?

A fenti kísérlet rávilágít egy érdekes dologra. Mint ahogy a TCP/IP nem katonai rendszer, úgy az a közvélekedés is színtiszta badarság, hogy az Internet bizonyos zugai 7 bitesek lennének. Mitől terjedt el ez a tévhit? Valami igazságalapja kell, hogy legyen! Van is. Bizonyos alkalmazásprotokollok nem binárisan kódolt üzeneteket váltanak, hanem egyszerű szöveges parancsokkal kommunikálnak. A POP3 is jó példa erre, azonban az SMTP tökéletes. Ha ugyanis betelnetelnénk egy SMTP kiszolgálóba a 25-ös porton, akkor (nagy vonalakban) így tudnánk pusztakézzel levelet küldeni:

->HELO mail.netacademia.net

<-OK

->MAIL FROM: marcellf@netacademia .net

<-OK

->RCPT TO: akarki@sehol.com

<-OK

->DATA

.és jöhet a levél.

A fenti utasításokkal lehet levelet küldeni mindenféle Outlook és egyéb úri huncutság nélkül. Mivel az SMTP a soremelést veszi a parancs végének, ennek a "karakternek" különleges szerepe van mind az SMTP, mind a POP3, IMAP4 kommunikációban - és még sok más protokollban. Tulajdonképpen minden "különleges" karakternek "különleges" szerepe van, mivel a fejlesztők nem igazán gondoltak sem a magyar nyelvre, sem a később elterjedt csatolásküldésre (virus.exe). Mivel a régi SMTP-t kidobni nem lehetett, a szabványfejlesztők érdekes módon vágták át a gordiuszi csomót. Minden olyan adat, ami nem írható le az angol ABC kis- és nagybetűivel - LEGYEN leírható az angol ABC kis-, és nagybetűivel!! Bölcs döntés nemde? Ezt hívják kompatibilitásnak. S lőn UUENCODE és MIME kódolás, melyeknek pont az a feladatuk, hogy a virus.exe csatolt fájlt enterekkel zárt, fix hosszúságú sorokból álló szöveges alakra hozzák, hogy az SMTP ne boruljon fel tőle! Hoppá! Ipartörténeti érdekesség!

Végezetül essen szó arról is, hogy a TCP csatorna nem mindenható, egyáltalán nem minden esetben érdemes használni, sőt olyan forgalomtípusok is léteznek, melyeket képtelenség csatornába zárni. Lássuk a két esetet:

Ha nem jó, vagy nem kell a TCP, akkor használunk UDP-t (User Datagram Protocol), ami tulajdonképpen a TCP "light" verziója. Portszámhasználat ilyenkor is van, ám nincs szekvenciaszám, ACK és chip-chip-choka. Viszont mivel pontosan ugyanazon a programozói felületen keresztül érhető el (WinSock), rendkívül kényelmesen használható.

Fóti Marcell

Marcellf@netacademia.net

De lassan itt az ideje, hogy elszakadjunk az eddigi vizsgálati módszerektől is, hisz mindezidáig steril körülmények közt NetMonoztunk: csak az a hálózati forgalom került a szemünk elé, amit valóban szemügyre akartunk venni. A valós életben, amikor a Network Monitort hibakeresésre, és egyéb véres dolgokra használjuk, sajnos nincs lehetőség az összes nemkívánatos hálózati forgalom elnémítására. Mi több, nemcsak kiszámítható, és adott esetben elnémítható hálózati forgalmakkal szembesülünk, hanem olyasmivel is, ami - csak úgy - egyszer van, egyszer nincs. Ki tudná ugyanis pontosan megjósolni, hogy két tatrományvezérlő mikor kezd násztáncba, s mikor hullatja a hím tartományvezérlő magját a nőstény tartományvezérlőbe?

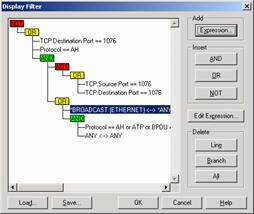

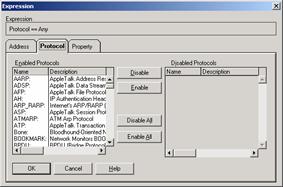

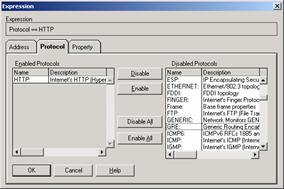

Megoldás szerencsére majdnem mindig van. Ha a felvételi körülmények nem ideálsak, az ügyes nyomozó mindent begyűjt, s majd (otthon, a kandalló melegénél) offline szétválogatja az értékes nyomokat az értéktelenektől. Ezt az eljárást szűrésnek nevezzük. Az igazat megvallva a NetMon képes lenne eleve szűrt adatok felvételére, mert futás közben is használhatunk szűrőket, de ezzel egyfelő lehet, hogy értékes adatoktól fosztjuk meg magunkat, másfelől a futás közbeni szűrők sokkal promitívebbek, mint amit offline használhatunk.